Las directivas de cuentas nos permiten configurar el comportamiento que van a tener éstas ante una serie de sucesos. La importancia de una correcta configuración de estas directivas radica en que desde ellas vamos a poder controlar de una forma más eficiente la forma de acceder a nuestro ordenador.

Para acceder: Panel de control/ Herramientas administrativas/ Directivas de seguridad local

Una vez en la ventana de la Directivas de seguridad local nos encontramos a la izquierda con varias directivas. Trataremos las directivas de cuentas.

Para acceder a cada una de las opciones (Almacenar contraseña utilizando cifrado reversible para todos los usuarios del dominio, forzar historial de contraseña,...) nos ponemos encima de la opción que queramos modificar y botón derecho --> Propiedades o también haciendo directamente doble clic sobre la opción que queramos cambiar.

Recomendaciones: Se recomienda configurar la política de contraseñas para que la longitud mínima sea de 14 caracteres de complejidad requeridas y haya que modificarlas cada mes. En caso de más de tres intentos fallidos bloquear la cuenta 15 minutos, para evitar ataques de fuerza bruta.

GNU/Linux

El control sobre complejidad y cifrado en contraseñas se realiza en GNU/Linux mediante el servicio PAM (Pluggable Authentication Module)

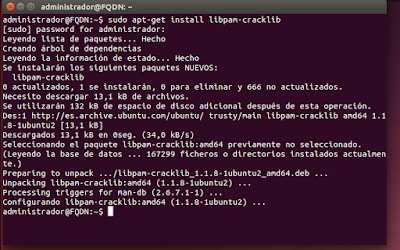

Para instalarlo ejecutaremos: sudo apt-get install libpam-cracklib

El módulo pam-cracklib está hecho específicamente para determinar si es suficientemente fuerte una contraseña que se va a crear o modificar con el comando passwd

Al abrir este fichero podremos cambiar los parámetros que nos interesen de las contraseñas

Definir el periodo cuando expirará la contraseña

sudo nano /etc/login.defs

Esto obligará a todos los usuarios a cambiar su contraseña una vez cada seis meses, y enviar un mensaje de advertencia siete días antes de la caducidad de la contraseña