Entra en la web http:/www.siteadvisor.com (McAfee) y verifica distintas URL de las que tengas dudas sobre su nivel de seguridad

jueves, 31 de marzo de 2016

La mejor herramienta antimalware

Conocer qué herramienta se ajusta mejor a nuestras necesidades en cuanto a consumo de recursos, opciones de escaneo y cantidad de malware encontrado en test de pruebas no es fácil.

Muchas de las empresas desarrolladores de software antimalware, muestran estudios en sus propias web demostrando que son mejor que la competencia, pero estos estudios pierden validez al ser conducidos por la propia empresa.

Los estudios con más validez son los que son hechos por empresas o laboratorios independientes, entre las más importantes y precisas que realizan los estudios tenemos:

- AV Comparatives http://www.comparatives.org

- AV-Test.org http://www.av-test.org

- ICSA Labs http://www.icsalabs.com

- Virus Bulletin http://www.virusbtn.com

- West Coast Labs http://vestcoastlabs.org

En ocasiones las herramientas antimalware no suponen una solución a una infección, ya que detectan posibles amenazas pero no corrigen el problema. En estos casos es más efectivo un control a fondo de los procesos de arranque, los que se encuentran en ejecución y otros archivos del sistema que hagan uso por ejemplo de las conexiones de red establecidas.

miércoles, 30 de marzo de 2016

Protección y desinfección

Recomendaciones de seguridad:

- Mantenerse informado sobre las novedades y alertas de seguridad

- Mantener nuestro equipo actualizado, tanto el sistema operativo como las aplicaciones instaladas

- Hacer copias de seguridad con cierta frecuencia

- Utilizar contraseñas fuertes en todos los servicios

- Crear diferentes usuarios en nuestro sistema con los mínimos permisos necesarios para poder realizar las acciones permitidas

- Actualizar la base de datos de malware antes de realizar cualquier análisis

- Realizar frecuentemente escaneo de puertos, test de velocidad y de las conexiones de red para analizar si las aplicaciones que las emplean son autorizadas

CLASIFICACIÓN DEL SOFTWARE ANTIMALWARE

Antivirus

Programa informático específicamente diseñado para detectar, bloquear y eliminar códigos maliciosos. Es una herramienta clásica que pretende ser un escudo de defensa en tiempo real para evitar ejecuciones de archivos o accesos a web maliciosas.

Variantes de antivirus:

- Antivirus de escritorio: instalado como una aplicación, permite el control antivirus a tiempo real o del sistema de archivos

- Antivirus en línea: aplicaciones web que permiten, mediante la instalación de plugins en el navegador, analizar el sistema de archivos completo

- Análisis de ficheros en línea: servicio gratuito para análisis de ficheros sospechosos mediante el uso de múltiples motores antivirus.

- Antivirus portable: no requieren instalación en nuestro sistema.

- Antivirus Live: arrancable y ejecutable desde una unidad extraíble USB, CD o DVD. Permite analizar nuestro disco duro en caso de no poder arrancar nuestro sistema operativo tras haber quedado inutilizable por algún efecto de malware.

Otras herramientas a destacar:

- Antispyware (programa espía): son aplicaciones que se dedican a recopilar información del sistema en el que se encuentran instaladas para luego enviarla a través de Internet. Existen herramientas de escritorio y en línea, que analizan nuestras conexiones de red y aplicaciones que las emplean, en busca de conexiones no autorizadas.

- Herramientas de bloqueo web: nos informan de la peligrosidad de los sitios web que visitamos. Existen varios tipos de analizadores en función de cómo se accede al servicio: los que realizan un análisis en línea, los que se descargan como una extensión de la barra del navegador y los que se instalan como herramienta de escritorio.

jueves, 17 de marzo de 2016

Phising

Tipo de ataque que intenta robar información de los usuarios para poder suplantarlos, como sus credenciales o sus números de tarjetas de crédito. En estos ataques se utilizan técnicas de ingeniería social, convenciendo a los usuarios mediante correos electrónicos, redes sociales o mensajería instantánea para inducirles a dar su información personal, directamente o a través de páginas web que simulan ser legítimas.

- Los servicios reales no te van a solicitar nunca tus credenciales de usuario o otros datos sensibles por correo electrónico, SMS, mensajería instantánea, etc. Desconfía de estas situaciones

- Acostúmbrate a revisar la legitimidad del correo antes de hacer click en los enlaces que te manden

- Verifica la identidad del remitente y comprueba los enlaces recibidos poniendo el cursos del ratón sobre ellos y compruébalos con los datos reales que puedes encontrar en un buscador.

- Desconfía de los enlaces y, si tienes dudas, confirma por teléfono o otro medio alternativo con remitente que es el que te mandaron

- En caso de duda, notifica la incidencia al servicio de soporte de ususarios. Puede tratarse de una campaña masiva y que debamos tomar medidas para evitar su impacto

- Las credenciales robadas pueden ser empleadas para suplantarte y realizar acciones como envíos de correo fraudulentos o pagos desde tus cuentas.

- En muchas ocasiones las páginas de phising se emplean para instalar programas maliciosos en los navegadores de los equipos que acceden a ellas, comprometiendo tu equipo y extrayendo información en el mismo

Clasififcación del Malware

Los distintos códigos maliciosos que existen pueden clasificarse en función de diferentes criterios, los más comunes son:

- Virus: Infectan otros archivos, solo pueden existir en un equipo dentro de otro fichero, generalmente son archivos ejecutables. Los virus infectan el sistema cuando dichos archivos son ejecutados

- Gusanos: su característica principal es hacer el mayor número de copias posibles de sí mismos para facilitar su propagación. Se suelen propagar mediante correo electrónico, archivos falsos descargados de redes de compartición de ficheros (P2P), mensajeria instantánea, etc

- Troyano: código malicioso con la capacidad de crear una puerta trasera o "backdoor", que permita la administración remoto del equipo a un usuario no autorizado. Puede llegar al sistema de diferentes formas: descargado por otro programa malicioso, visitando una página web maliciosa, etc.

Debido a la gran cantidad y diversidad de códigos maliciosos, existen varias clasificaciones genéricas que engloban varios tipos de códigos maliciosos:

- Ladrones de información: Agrupa todos los tipos de códigos maliciosos que roban información del equipo infectado. Entre ellos: capturador de pulsaciones de teclado (keyloggers), espías de hábitos de uso e información del usuario (spyweare), y más especificios, los ladrones de contraseñas (PW stealer)

- Código delictivo: Hace referencia a los programas que realizan una acción delictiva en el equipo, básicamente con fines lucrativos. Dentro de este grupo estarían ladrones de información de contraseñas bancarias (phising)

- Greyware: Engloba todas las aplicaciones que realizan alguna acción que no es , al menos de forma directa, dañina, tan solo molesta o no deseable.

Métodos de infección

- Explotando una vulnerabilidad: cualquier sistema operativo o programa puede tener una vulnerabilidad que puede ser aprovechada para tomar el control, ejecutar comandos no deseados o introducir programas maliciosos en el ordenador.

- Ingeniería social: apoyado en técnicas de abuso de confianza para apremiar al usuario a que realice determinada acción, que en realidad es fraudulenta o busca un beneficio económico

- Por un archivo malicioso: archivos adjuntos a través de correo no deseado o spam, ejecución de aplicaciones web, etc.

- Dispositivos extraíbles: muchos gusanos suelen dejar copia de sí mismos en dispositivos extraíbles para que mediante la ejecución automática que se realiza en la máquina de los sistemas cuando el dispositivo se conecta a un ordenador, pueda ejecutarse e infectar el nuevo equipo, y a su vez, nuevos dispositivos que se conecten.

- Cookies maliciosas: Éstas monitorizan y registran las actividades del usuario en Internet con fines maliciosos

jueves, 10 de marzo de 2016

Software malicioso

El

malware (del inglés “malicious software”), también llamado

badware, código maligno, software malicioso o software

malintencionado, es un tipo de software que tiene como objetivo

infiltrarse o dañar una computadora o sistema de información sin el

consentimiento de su propietario. El término malware es muy

utilizado por profesionales de la informática para referirse a una

variedad de software hostil, intrusivo o molesto.

El

software malicioso, también conocido como programa malicioso o

malware, contiene virus, spyware y otros programas indeseados que se

instalan en su computadora, teléfono o aparato móvil sin su

consentimiento. Estos programas pueden colapsar el funcionamiento de

su aparato y se pueden utilizar para monitorear y controlar su

actividad en internet. Además, con estos programas su computadora

puede quedar expuesta al ataque de virus y enviar anuncios indeseados

o inapropiados. Los delincuentes usan programas maliciosos para robar

información personal, enviar spam y cometer fraude.

Comienzos:

En

sus orígenes, la motivación principal era el

reconocimiento

público, cuanta

más relevancia tuviera

el virus, más reconocimiento obtenía su creador. Por este motivo,

las acciones realizadas por los virus debían ser visibles por el

usuario y suficientemente dañinas para tener relevancia, como

eliminar ficheros importantes, formatear el disco duro, etc.

En

la actualidad, los creadores de virus han pasado a tener

una motivación

lucrativa. Suelen

ser grupos organizados que desarrollan los virus con la intención de

que pasen lo más desapercibido posible, y dispongan de más tiempo

para desarrollar sus actividades maliciosas. Suelen actuar robando

información sensible, creando redes de ordenadores infectados,

vender falsas soluciones de seguridad, etc.

Formas

de obtener beneficios:

Antes

se pensaba que los malwares eran una nueva forma de vandalismo, con

el paso del tiempo los hackers empezaron a utilizarlos para obtener

diferentes beneficios a costa de los infectados.

Los diferentes beneficios son los siguientes:

1.Mostrar

publicidad (Spyware)

Los

programas spyware son creados por las empresas para registrar tu

actividad y distribuirla a agencias de publicidad. Una de las formas

de actuar de los spyware es, registran tu actividad en paginas web y

e-mails para posteriormente enviar publicidad masivamente, conocida

como spam.

2.Robar

información personal (Keyloggers y Stealers)

Los

keyloggers y stealers son creados para robar informacion personal o

bancaria. El usuario que los utilice puede obtener diferentes

beneficios, la principal diferencia entre ellos es la forma en la que

recopilan información.

Los

keyloggers registran todas las pulsaciones del teclado, por ejemplo,

si tu haces una transacción bancaria desde tu ordenador infectado

por un keylogger y pones tu numero de tarjeta de crédito o cuenta

bancaria, el hacker puede acceder a tu código luego.

Los

stealers también roban información privada pero solo la que se

encuentra guardada en el equipo.

3.Realizar

llamadas telefónicas (Dialers)

Los

dialers son malwares que acceden a tu módem y realizan llamadas con

coste, muchas de estas llamadas son internacionales, y dejan la linea

abierta cargando un coste al usuario infectado.

4.Ataques

distribuidos (Botnets)

Los

botnets son redes de ordenadores infectados, que pueden ser

controladas al mismo tiempo por un individuo. Estas redes son usadas

principalmente para el envío masivo de spam.

La ventaja que ofrece a los hackers el uso de estas redes es que ellos permanecen en el anonimato y les protege de la persecución policial

NOTICIA: Desactivan una importante red Botnet de robo de datos

¿Cuál era la finalidad del ataque descrito? Robar los datos de los propietarios infectados. Se podrían haber robado una suma superior a los 100 millones de dólares.

¿Cuáles son los nuevos peligros derivados del uso de Internet, como las denominadas redes zombi?

Tenemos que protegernos adecuadamente con antivirus potentes y actualizados ya que con este tipo de ataque pueden acceder a nuestros datos personales y hacer uso de ellos como si fuésemos nosotros mismos

¿Qué tipo de precauciones y revisiones realizarías en tu equipo para evitar formar parte de estas redes?

Cambiar frecuentemente las contraseñas de mis datos más sensibles, como pueden ser los relativos a la tarjeta de crédito, banca eléctronica, etc.

Además debería pasar el antivirus frecuentemente, pero al menos una vez por semana.

¿Crees qué Internet es una red segura? ¿Por qué?

No, porque cada vez se conocen más ataques que ni siquiera sospecharíamos. Me parece que se tiene muy controlada a la población. Por ejemplo, con el método de 'geolocalización', damos muchas pistas a posibles ladrones de que no estamos en casa, aunque no se vea comprometido nuestro sistema informático, si compromete nuestra seguridad y estabilidad

sábado, 5 de marzo de 2016

Tema 4 ejercicio propuesto 4

Investiga acerca de secuestradores del navegador web (browser hijacker) y de la consola de comandos (shell hijacker) ¿Qué efectos no deseados tienen sobre el sistema?

En inglés se les conoce como "browser hijackers", cuya traducción literal es "secuestradores del navegador", y son una variante del malware tan antigua como los mismos navegadores. Aunque sus efectos nocivos son limitados, pues no son programas que roben datos ni nos estafen (aunque sí pueden llevarnos a páginas que lo hacen), son muy molestos y en ordenadores antiguos pueden entorpecer de forma grave su funcionamiento. Camuflados en otros programas, se instalan en los navegadores de equipos que funcionan con Windows, nos cambian la página de inicio y nos bombardean con ventanas emergentes de publicidad dudosa, en especial de juego y pornografía. Y en los casos extremos, hasta pueden llegar a falsear las búsquedas que hacemos en Google a su conveniencia. Ejemplo: Delta Search

Se pueden eliminar tanto desde el sistema operativo como con programas diseñados para tal fin.

Delta Search no es muy diferente en aspecto de las típicas barras que se acoplan en Windows en todo tipo de navegadores para ofrecer nuevos comandos y funcionalidades. Un ejemplo es la ya clásica barra de Yahoo!. Sin embargo, su objetivo es por completo diferente: atacar el equipo del usuario y forzarle a consumir publicidad no deseada a través de ventanas emergentes que aparecen sin control en la pantalla. Gran parte de esta publicidad corresponde a servicios de dudoso origen, que ofrecen contenido de adultos o juego on line, cuando no directamente la supuesta compra de productos prohibidos o a precios muy ventajosos, lo cual no es más que un modo de estafa.

Delta Search no es muy diferente en aspecto de las típicas barras que se acoplan en Windows en todo tipo de navegadores para ofrecer nuevos comandos y funcionalidades. Un ejemplo es la ya clásica barra de Yahoo!. Sin embargo, su objetivo es por completo diferente: atacar el equipo del usuario y forzarle a consumir publicidad no deseada a través de ventanas emergentes que aparecen sin control en la pantalla. Gran parte de esta publicidad corresponde a servicios de dudoso origen, que ofrecen contenido de adultos o juego on line, cuando no directamente la supuesta compra de productos prohibidos o a precios muy ventajosos, lo cual no es más que un modo de estafa.Tema 4 ejercicio propuesto 3

Lee el siguiente artículo y contesta las preguntas que encontrarás al final de la entrada:

La capital española emite casi el 20% de todo el correo basura que se genera en España, según el último análisis de Panda Security. Nuestro país ocupa la decimoctava posición en el ranking mundial.

Con el 19,74%, Madrid ostenta el “honor” de ser la ciudad de España desde la que más spam se envió durante los dos primeros meses del año; le siguen Barcelona (10,53%) y Vigo (4,04%). Así lo recoge el último informe de Panda Security, para el que la firma de seguridad ha analizado casi cinco millones de mensajes de correo basura generados durante enero y febrero de 2010. El informe recoge también que España ocupa el puesto número 18 en el ranking mundial por emisión de correo basura, con el 1,6% del total.

A nivel internacional, Brasil se sitúa encabeza la lista de países emisores de spam, seguido por India, Corea, Vietnam y Estados Unidos. Por ciudades, el primer puesto del ranking lo ocupa Seúl, seguido de cerca por Hanoi, Nueva Delhi, Bogotá, Sao Paulo y Bombay.

Uno de los hallazgos significativos del análisis de Panda es que los cinco millones de correos basura sometidos a estudio fueron enviados desde un millón de direcciones IP únicas y diferentes. Esta circunstancia revela que “el spam se envía principalmente desde ordenadores zombies que pertenecen a una botnet”, tal y como explican los expertos de PandaLabs en su blog.

1. ¿Cómo se denomina el correo basura y por qué?

El corro basura se denomina Spam, es debido a que en la 2ª guerra mundial se alimentaron muchos soldados con una carne enlatada llamada Spam, se volvió muy conocida porque no necesitaba refrigeración. Años más tarde los comicos los Monty Phyton (unos comicos ingleses), en su serie “Monty Python’s Flying Circus” crearón una canción para un Sketch en la que se repetia mucho la palabra “Spam” sin sentido ninguno, de esta forma con el tiempo se le ha llamado al correo basura Spam, pues es muy abundante y sin sentido ninguno.

2. ¿Cuál es el país con mayor emisión de correo basura?

Brasil.

3. ¿En qué posición se encuentra España?

18º

4. Comenta algún caso en el que hayas recibido correo basura y cómo lo detectaste.

5. ¿Qué es Panda, y qué dirección web tiene su blog? Comenta alguna noticia reciente de su blog que te haya llamado la atención os su impacto.

Panda es una empresa que se dedica a la seguridad informatica: Antivirus.

El funcionamiento es el siguiente:

- Llega por correo y el adjunto es un word con macros.

- Al abrir el documento y ejecutarse la macro infecta tu equipo.

- Borra cualquier copia de seguridad de los ficheros que haya hecho Windows y comienza a cifrar los ficheros.

- Una vez finaliza, abre con el block de notas un fichero de texto llamado “_Locky_recover_instructions.txt”

De hecho, si sospechamos que hemos sido atacados por Locky podemos buscar en nuestro ordenador uno de estos ficheros, si están ahí podemos saber que Locky ha pasado por nuestro equipo:

- “_Locky_recover_instructions.txt”

- “_Locky_recover_instructions.bmp”

Cuando se abre el documento de Word que origina la infección, lo que hace es descargarse el Locky, por lo que hemos visto en todos los casos se descarga el malware de un servidor Web legal que ha sido comprometido y en el que aloja el malware. Estas son algunas de las URLs donde se aloja el malware:

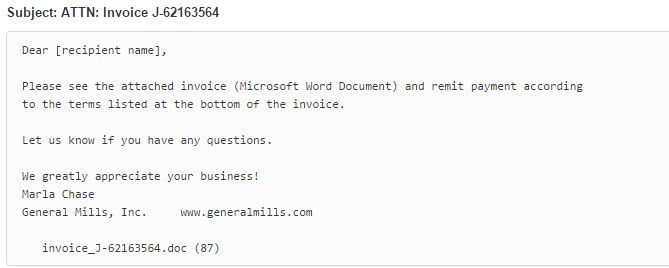

El correo electrónico en el que nos llega el ataque es como este:

En este caso, el Word adjunto se llama invoice_J-67870889.doc

Tema 4 ejercicio propuesto 2

¿Qué antivirus funcionó mejor ante el test propuesto en 2009? ¿Y en 2º y 3º lugar? ¿Y en 2008?

En 2009 el primero fue Norton antivirus, el segundo fue Kapersky Anti-Virus 2010, y el tercero ESET nod32 Antivirus 4.0.

En 2008 quedó primero el anvirus Avira.

¿Qué porcentaje de CPU consume en la máxima carga de trabajo el antivirus mas eficiente?

Durante un momento de máxima carga consume entre el 25% y el 50%.

¿Cual es el único gratuito que superó todas las pruebas?

Fue Microsoft Security Essentials.

En 2009 el primero fue Norton antivirus, el segundo fue Kapersky Anti-Virus 2010, y el tercero ESET nod32 Antivirus 4.0.

En 2008 quedó primero el anvirus Avira.

¿Qué porcentaje de CPU consume en la máxima carga de trabajo el antivirus mas eficiente?

Durante un momento de máxima carga consume entre el 25% y el 50%.

¿Cual es el único gratuito que superó todas las pruebas?

Fue Microsoft Security Essentials.

Tema 4 - ejercicio propuesto 1

¿Cómo ha cambiado la finalidad del software malicioso desde sus orígenes hasta hoy?

En sus orígenes, la motivación principal era el reconocimiento público, cuanta más relevancia tuviera el virus, más reconocimiento obtenía su creador. Por este motivo, las acciones realizadas por los virus debían ser visibles por el usuario y suficientemente dañinas para tener relevancia, como eliminar ficheros importantes, formatear el disco duro, etc.

En la actualidad, los creadores de virus han pasado a tener una motivación lucrativa. Suelen ser grupos organizados que desarrollan los virus con la intención de que pasen lo más desapercibido posible, y dispongan de más tiempo para desarrollar sus actividades maliciosas. Suelen actuar robando información sensible, creando redes de ordenadores infectados, vender falsas soluciones de seguridad, etc.

¿Existen virus para MacOS?

Si, aunque realmente son menos sensibles a infectarse que los PCs con sistema Windows

¿A medida que pasan los años la aparición de malware es más rápido o más lento?

Más rápido, la proliferación de nuevas variantes de malware ha crecido de forma exponencial, Se ha creado mas malware en los últimos 5 años que en los 25 anteriores .

¿Qué dispositivos son el objetivo de los nuevos creadores de malware? ¿Por qué?

Los móviles

Una de las principales razones por las que los creadores de malware han decidido ampliar su rango de acción a los dispositivos móviles, es la gran cantidad de información de valor almacenada en ellos y el hecho de que, cada vez con mayor frecuencia, se realicen operaciones de navegación a través de ellos. Sólo para Android, la cifra de elementos únicos de malware supera los 650.000 ejemplares

Una de las principales razones por las que los creadores de malware han decidido ampliar su rango de acción a los dispositivos móviles, es la gran cantidad de información de valor almacenada en ellos y el hecho de que, cada vez con mayor frecuencia, se realicen operaciones de navegación a través de ellos. Sólo para Android, la cifra de elementos únicos de malware supera los 650.000 ejemplares

¿Qué dispositivos son el objetivo de los nuevos creadores de malware? ¿Por qué?

Los móviles

Una de las principales razones por las que los creadores de malware han decidido ampliar su rango de acción a los dispositivos móviles, es la gran cantidad de información de valor almacenada en ellos y el hecho de que, cada vez con mayor frecuencia, se realicen operaciones de navegación a través de ellos. Sólo para Android, la cifra de elementos únicos de malware supera los 650.000 ejemplares

Una de las principales razones por las que los creadores de malware han decidido ampliar su rango de acción a los dispositivos móviles, es la gran cantidad de información de valor almacenada en ellos y el hecho de que, cada vez con mayor frecuencia, se realicen operaciones de navegación a través de ellos. Sólo para Android, la cifra de elementos únicos de malware supera los 650.000 ejemplaresmiércoles, 2 de marzo de 2016

Tema 4 Ejercicio 6

Busca información sobre dos ejemplos actuales y reales muy peligrosos de códigos maliciosos o malware (troyano, virus, gusano, PWstealer, etc) relaiza primero una breve definición

- Troyano: software malicioso que se presenta al usuario como un programa aparentemente legítimo e inofensivo, pero que, al ejecutarlo, le brinda a un atacante acceso remoto al equipo infectado. La diferencia fundamental entre un troyano y un virus consiste en su finalidad. Para que un programa sea un "troyano" solo tiene que acceder y controlar la máquina anfitriona sin ser advertido, normalmente bajo una apariencia inocua. Al contrario que un virus, que es un huésped destructivo, el troyano no necesariamente provoca daños, porque no es ese su objetivo.

- virus:Un virus es un malware que tiene por objetivo alterar el funcionamiento normal del ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo producen molestias.

.jpg)

gusano: es un malware que tiene la propiedad de duplicarse a sí mismo. Utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

gusano: es un malware que tiene la propiedad de duplicarse a sí mismo. Utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.Los gusanos casi siempre causan problemas en la red (aunque sea simplemente consumiendo ancho de banda), mientras que los virus siempre infectan o corrompen los archivos de la computadora que atacan.

- PWstealer: programas informáticos maliciosos del tipo troyano, que se introducen a través de Internet en un ordenador con el propósito de obtener de forma fraudulenta información confidencial del propietario, tal como su nombre de acceso a sitios web, contraseña o número de tarjeta de crédito. Roban información privada, pero sólo la que se encuentra guardada en el equipo. Al ejecutarse comprueban los programas instalados en el equipo y si tienen contraseñas recordadas, desencriptan esa información y la envían al creador .

Comparativa

|

Nombre |

Método propagación |

Mecanismo recuperación |

|

Troyano |

Son

archivos ejecutables de los que el anfitrión no sospecha.

normalmente bajo una apariencia inocua (Parches, demos, imágines,

juegos...)

|

Instalar

antivirus: actualizándolo diariamente o cada vez que haya

actualizaciones diponibles. Evite instalar programas que no sean de confianza Ejecute Windows Update: Es una herramienta que ayuda a parchar su sistema operativo para mantenerlo protegido. No arranque desde un disco flexible: Es el método común de transmitir los virus en MBR (Máster Boot Récord). Instalar un programa cortafuegos (Firewall): Es un mecanismo de seguridad contra ataques desde el Internet. |

|

Virus |

infectan

otros programas metiéndose en el código fuente de dichos

programas

|

|

|

Gusano |

programas

"autosuficientes" siendo su objetivo principal el propagarse al máximo, haciendo copias de si mismo, a veces en el mismo ordenador, pero sobre todo otros ordenadores, a los cuales llegaría por E-mail o a través de la Red Intranet si la hay |

Suscribirse a:

Comentarios (Atom)